تنتشر الأدوات الذكية في كل مكان؛ فمن المرجح أن لديك منها في مكان عملك، وفي منزلك، وربما في معصمك؛ فوفقاً لتقديرات شركة الأبحاث "جارتنر" سيكون هناك أكثر من 11 مليار جهاز متصل بالإنترنت (باستثناء الهواتف الذكية والحواسيب) يتم تداولها حول العالم هذا العام، أي ضِعف عددها قبل نحو عامين من الآن.

ستنضم عدة مليارات أخرى قريباً إلى عائلة الأجهزة المتصلة بالإنترنت، واتصالها به هو ما يجعلها مفيدة جداً، ولكنها تمثل في الوقت نفسه كابوساً على صعيد الأمن السيبراني؛ فقد سبق للقراصنة أن أثبتوا قدرتهم على اختراق كل شيء بدءاً من السيارات المتصلة إلى الأجهزة الطبية، كما أن التحذيرات يعلو صوتها أكثر فأكثر بأن مستوى التدابير الأمنية يتراجع أمام الاندفاع الشديد نحو طرح المنتجات في الأسواق.

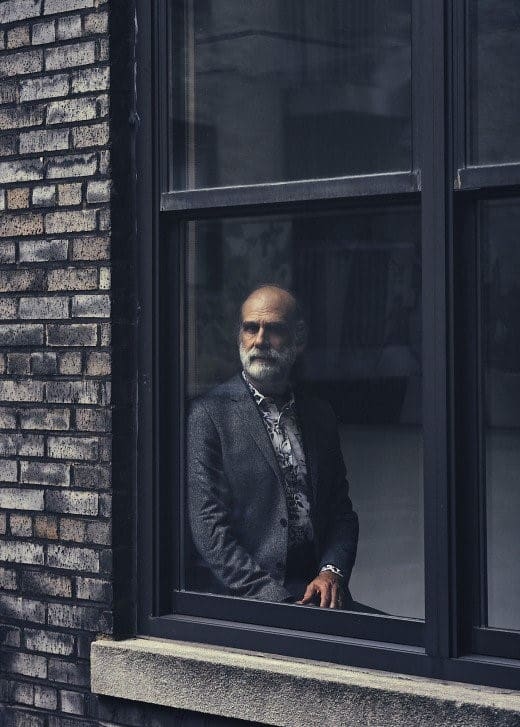

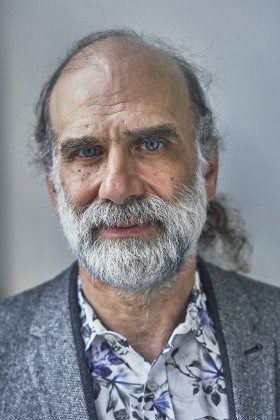

يقول بروس شناير -في كتاب جديد بعنوان "انقر هنا لقتل الجميع Click Here To Kill Everybody"- إن الحكومات يجب أن تتدخل فورياً لإرغام الشركات التي تطوِّر الأجهزة المتصلة على جعل الأمن في قمة أولوياتها بدلاً من جعله مجرد مسألة لاحقة، كما يكتب شناير مقالات هامة عن الأمن السيبراني في مدونته الخاصة، إضافة إلى الرسائل الإخبارية، وهو زميل في مركز بيركمان كلاين للإنترنت والمجتمع في جامعة هارفارد، ومحاضر في السياسات العامة في مدرسة كينيدي في جامعة هارفارد.

ومن بين أدواره العديدة أنه شغل عضوية مجلس إدارة مؤسسة الجبهة الإلكترونية، إضافة إلى منصب المسؤول التقني الأساسي في منصة آي بي إم ريزليينت التي تساعد الشركات على الاستعداد للتعامل مع الأخطار السيبرانية المحتملة.

وقد تحدث شناير مع إم آي تي تكنولوجي ريفيو حول المخاطر التي سنواجهها في عالم يزداد اتصالاً، والسياسات التي يُعتقد أن من الواجب تطبيقها بشكل طارئ للتعامل مع هذه الأخطار.

يبدو أنك تعمَّدت جعل عنوان كتابك مثيراً للذعر، هل هذه مجرد محاولة لزيادة المبيعات؟

قد يبدو هذا العنوان مجرد حيلة لرفع عائدات النشر، ولكنني أحاول أن أوضح نقطة هامة؛ وهي أن الإنترنت أصبحت تؤثر على عالمنا بشكل مادي ومباشر، مما يغيِّر كل شيء؛ إذ لم تعد المسألة مقتصرةً على الأخطار التي تتعرض لها البيانات، بل وصلت إلى مرحلة تهديدات تطول الأرواح والممتلكات. فالعنوان إذن يشير إلى وجود خطر مادي حقيقي، وأن الأشياء مختلفة عما كانت عليه منذ خمس سنوات.

كيف ستغيِّر هذه النقلة من نظرتنا إلى الأمن السيبراني؟

لقد تحولت سياراتنا وأجهزتنا الطبية وأدواتنا المنزلية إلى حواسيب مع أشياء أخرى مثبتة عليها؛ فبرَّادك ليس إلا حاسوباً يحفظ برودة الأشياء، وفرن المايكروويف أيضاً حاسوب يسخِّنها، وحتى سيارتك أصبحت حاسوباً يمتلك محرك وعجلات. فلم تعد الحواسيب مجرد شاشة نشغلها وننظر إليها، ولا شك في أن هذا تغير كبير؛ فقد تحول أمن الحواسيب -والذي كان معزولاً في نطاقه الخاص- إلى أمن كل شيء.

لقد ابتكرت مصطلح (فوق الإنترنت "إنترنت بلس") للتعبير عن هذه النقلة، ولكن مصطلح (إنترنت الأشياء) موجود من قبل، وهو يعبر عنها أيضاً، أليس كذلك؟

لم أكن راغباً في ابتكار مصطلح جديد؛ لأن لدينا من المصطلحات ما يكفي ويزيد، ولكن إنترنت الأشياء مفهوم ضيق للغاية، ويشير إلى الأجهزة المنزلية المتصلة وغيرها من منظِّمات حرارية وما شابه، وهو مجرد جزء مما نتحدث عنه هنا؛ ألا وهو إنترنت الأشياء والحواسيب والخدمات وقواعد البيانات الضخمة التي يتم تجميعها وإنترنت الشركات، ونحن أيضاً، ولهذا اختصرت كل ما سبق بمصطلح "فوق الإنترنت".

لنتحدث عن كلمة "نحن" في هذه المعادلة، أنت تقول في كتابك إن الإنسان يتحول إلى "سايبورغ افتراضي"، ماذا تقصد بالضبط؟

لقد أصبحنا مرتبطين -بشكل حميميٍّ- ببعض الأجهزة مثل الهواتف الخلوية التي ننظر إليها مرات كثيرة خلال اليوم، كما أننا مرتبطون أيضاً بمحركات البحث التي تحولت إلى ما يشبه أدمغتنا على الإنترنت، بالإضافة إلى أن أنظمة الطاقة وشبكة المواصلات وأنظمة الاتصالات تعتمد جميعها على الإنترنت، وإذا أصيبت الإنترنت بعطل ما فسوف يصاب المجتمع بشلل شبه تام؛ لأننا نعتمد عليها كثيراً على جميع المستويات. صحيحٌ أن الحواسيب لم تدخل أجسامنا على نطاق واسع، ولكنها تغلغلت في جميع نواحي حياتنا.

ألا توجد طريقة ما لكي نفصل أنفسنا حتى نحدَّ من المخاطر؟

تزداد صعوبة تحقيق هذا الأمر يوماً بعد يوم؛ فقد حاولت أن أشتري سيارة غير متصلة بالإنترنت ولم أتمكن من ذلك، لم تكن المشكلة هي عدم توافر سيارات بهذه المواصفات، ولكن السيارات التي تقع ضمن النطاق الذي أردته كانت جميعها مزودة بإمكانية الاتصال بالإنترنت، وحتى لو استطعت إطفاء هذا الاتصال، فقد يتمكن قراصنة البرمجيات من تشغيله مرة أخرى عن بعد.

يمكن للقراصنة أن يستغلوا نقاط الضعف الأمنية في أحد أنواع الأجهزة لمهاجمة أجهزة أخرى، أليس كذلك؟

توجد الكثير من الأمثلة على ذلك؛ فقد اعتمدت منظومة شبكة الروبوتات المُخترَقة "ميراي" على نقاط ضعف في بعض الأجهزة المنزلية مثل أجهزة تسجيل الفيديو وكاميرات الويب؛ حيث سيطر القراصنة على هذه الأجهزة واستخدموها لإطلاق هجوم على أحد مخدمات أسماء النطاقات، مما أدى إلى إيقاف عمل عددٍ من مواقع الإنترنت. وكذلك القراصنة الذين هاجموا متاجر تارجت؛ فقد تسلَّلوا إلى نظام الدفع الإلكتروني عبر نقطة ضعف في أنظمة أحد المتعاقدين الذين يعملون في المتاجر.

هذا صحيح، ولكن هذه الحوادث لم تؤدِّ إلى مقتل أحدهم أو أذيته، ولم نشهد الكثير من الحالات التي تضمَّنت احتمال وقوع أذى جسدي فعلي، أليس كذلك؟

نعم؛ فمعظم الهجمات تقتصر على انتهاك البيانات والخصوصية والسرية، ولكننا بدأنا ندخل في حقبة جديدة، ومن البديهي أن أرغب في حماية سجلاتي الطبية من السرقة، ولكن ماذا لو قام أحدهم بتغيير فئة دمي ضمن قاعدة البيانات؟ وأنا لا أرغب طبعاً في أن يخترق أحدهم وصلة البلوتوث في سيارتي ويصغي إلى محادثاتي، ولكن هذا ليس شيئاً مقارنة بتعطيل نظام التوجيه مثلاً. وهذه الهجمات التي تستهدف سلامة الأنظمة وتوافرها هي التي يجب أن تُثير قلقنا في المستقبل؛ لأنها تؤثر على الأرواح والممتلكات بشكل مباشر.

شهدت الولايات المتحدة الكثير من النقاشات حول الأخطار السيبرانية التي تهدِّد البنى التحتية الحساسة مثل شبكات الطاقة والسدود، فما مدى جدية هذه التهديدات فعلياً؟

نعلم أن مجموعة من القراصنة الرُّوس قاموا -ولمرتين على الأقل- بإغلاق أجزاء من شبكة أوكرانيا الكهربائية كجزء من حملة عسكرية أوسع نطاقاً، ونعلم أيضاً أن القراصنة الذين يعملون لصالح الدول قاموا باختراق أنظمة بعض شركات الطاقة الكهربائية في أميركا، وهذه الهجمات كانت استكشافية ولم تؤدِّ إلى أي ضرر، ولكننا نعرف أن إلحاق الضرر ممكن، وإذا تعرضت الولايات المتحدة لهجمات عسكرية فحينئذٍ يجب أن نتوقع استخدام هذه الهجمات معها، كما أن الولايات المتحدة ستستخدم نفس الهجمات ضد أعدائها؛ كما حدث في الهجمات السيبرانية التي أخَّرت البرامج النووية في إيران وكوريا الشمالية.

ما نتائج كل هذا على مقاربتنا الحالية للأمن الحاسوبي (مثل إصدار التعديلات المخصصة لإصلاح الأخطاء البرمجية)؟

يعد تعديل البرمجيات باستخدام الرقع البرمجية أحدَ وسائل استعادة الحماية؛ حيث إننا ننتج أنظمة سيئة بعض الشيء، ومن ثم نعثر على نقاط الضعف فيها ونقوم بتعديلها، وقد تكون هذه الطريقة ناجحة للغاية مع الحواسيب والهواتف؛ لأن كلفة الاختراق منخفضة نسبياً، ولكن ماذا عن السيارات مثلاً؟ هل من المقبول أن نقول إن السيارة غير آمنة ومعرَّضة لحادثٍ مروع بسبب قرصان ما، ولكن لا داعي للقلق لأن الشركة ستُطلق تعديلاً برمجياً الأسبوع المقبل؟ هل يمكن أن نخاطر بشيء كهذا مع منظِّم نبضات القلب الداخلي؟ إن الحواسيب تؤثر على العالم بشكل مباشر ومادي، وليس من الممكن أو المقبول أن ننتظر التعديلات والإصلاحات بهذا الشكل.

ولكن لدينا معايير حماية صارمة للغاية من أجل البرمجيات المستخدمة في المجالات المادية-السيبرانية (مثل الطيران)، أليس كذلك؟

هذا صحيح، ولكنها مكلِّفة للغاية، كما أن هذه المعايير وضعت بسبب وجود قواعد منظِّمة لدى الحكومة وبضعة مجالات صناعية أخرى، ولكن هذا المستوى من الأمان والحماية غير موجود في المنتجات الاستهلاكية، ويجب أن يتغير هذا الأمر. بالإضافة إلى أن السوق لدينا لا تقدم أية ميزات للبرمجيات الآمنة على الإطلاق، وبما أن الشركات لن تكسب أية حصة إضافية من السوق عند تأمين حماية أكبر، فلن تنفق الكثير من الوقت على هذه المسألة.

إذن فماذا يجب أن نفعل لزيادة الأمان في حقبة فوق الإنترنت؟

لم يسبق لأية صناعة أن حسَّنت من مستوى الأمان أو الحماية دون أن تُرغمها الحكومة على هذا؛ حيث تقوم الشركات مراراً وتكراراً بتجاهل متطلبات الحماية إلى أن يتم إجبارها على التعامل مع الموضوع بجدية، فيجب إذن أن تتدخل الحكومة فورياً بمجموعة من الإجراءات المخصَّصة للشركات التي تطوِّر الأدوات المتصلة بإنترنت الأشياء، كما يتطلب الموضوع معايير مرنة، وقواعد صارمة، وقوانين محاسبة قاسية تكفي عقوباتها لردع الشركات المخالفة والإضرار بأرباحها بشكل كبير.

ولكن ألن تؤدِّي القوانين القاسية إلى تثبيط الابتكار في هذا المجال؟

أجل؛ قد تؤدي إلى تثبيط الابتكار، ولكن هذا هو المطلوب حالياً! ما أقصده هو أن الابتكار في عالم فوق الإنترنت قد يقضي عليك، ونحن نثبط الابتكار أيضاً في مجالات أخرى مثل تطوير الأدوية وتصميم الطائرات ومحطات الطاقة النووية؛ وذلك لأن كلفة الخطأ عالية للغاية. ولم يعد من المجدي الآن أن نناقش وجود القوانين، بل يجب أن نناقش مدى ذكائها.

توجد مشكلة أساسية هنا أيضاً، أليس كذلك؟ حيث إن الحكومات أيضاً ترغب في استغلال نقاط الضعف للتجسس وفرض القانون ونشاطات أخرى.

من المؤكد أن الحكومات تلعب أدواراً سلبية وإيجابية في نفس الوقت، وأعتقد أننا قادرون على حل هذا التناقض في نهاية المطاف، ولكن الوصول إلى هناك سيكون عملية بطيئة إلى حد مؤلم.

يركز كتابك بشكل كبير على الولايات المتحدة، فهل تعتقد أنها ستكون السبَّاقة في المبادرات والقيادة في هذا المجال؟

ركَّزتُ على الولايات المتحدة لأنها تحتوي على كبرى الشركات التقنية، كما أنها هي النظام الذي أعرفه بأفضل شكل ممكن، ولكنني تحدثت قليلاً عن أوروبا أيضاً؛ حيث يعد الاتحاد الأوروبي هو القوة الأولى في وضع القواعد المنظِّمة على مستوى العالم حالياً، وأعتقد أنه سيتقدم بشكل أسرع وأبعد من الولايات المتحدة. أما في الولايات المتحدة نفسها، فأركِّز على الولايات بشكل منفصل، وخصوصاً ماساتشوستس، ونيويورك، وكاليفورنيا.

وأعتقد أيضاً أننا سنشهد توقيع اتفاقيات عالمية، ووضع نواظم تحمي بعض أجهزتنا المتصلة من الهجمات السيبرانية على مستوى الدولة، على الأقل في وقت السلم، ويجب أن نتخذ إجراءاتنا بشكل طارئ على جميع المستويات؛ بدءاً من المحلي ووصولاً إلى الدولي؛ إذ إنني أخشى وقوعَ كارثة سيبرانية، فحينئذٍ ستسارع الحكومات إلى اتخاذ إجراءات عاجلة بدون تفكير، وبشكل لا يحل المشكلة.