أصبحت السحابة الإلكترونية أساسية في إدارة العالم. ونظراً لكونها مصدراً ضخماً للأرباح ومن أهم البنى التحتية للمستقبل، فقد تتخيل أن أمازون وجوجل وآي بي إم -وغيرها من الشركات التي تجني المليارات من الخدمات السحابية- تعرف وبدقة كلَّ جزء من العتاد بنوعيه الصلب والبرمجي وكلَّ تعليمة برمجية في مراكز بياناتها، ولكنك مخطئ.

بالنسبة لقراصنة المعلومات، فإن مركز البيانات يمثل دماغ المؤسسة المستهدفة، وهو أحد أهم نقاط التحكم وأحد أعلى الأهداف مرتبة. ولطالما قامت وكالات الاستخبارات الأميركية والصينية -التي تمثل أكثر القوى تقدماً في العالم السيبراني- باستهداف واختراق مراكز البيانات في أكثر عملياتها التجسسية طموحاً.

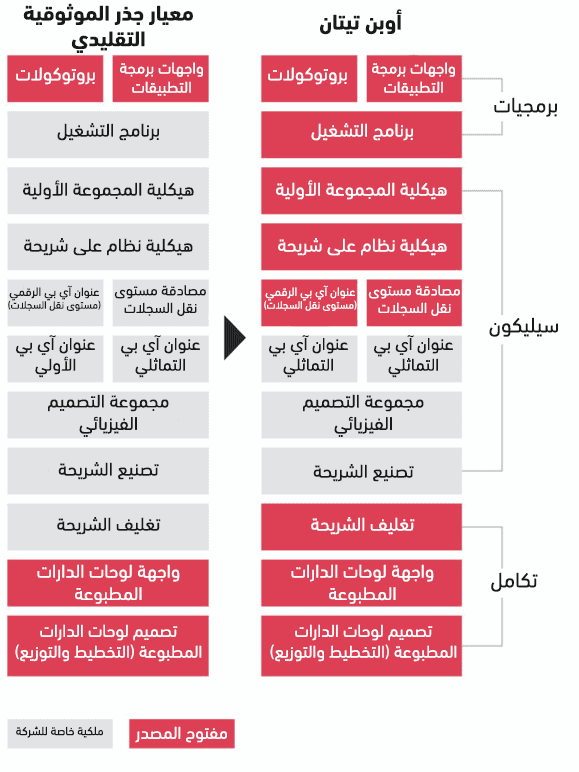

واليوم، أعلنت جوجل عن تصميم جديد مفتوح المصدر للشرائح، وقد استفادت في هذا التصميم من الدروس التي تعلمتها من محاولات اختراق الخط الدفاعي الأول الذي يحمي مراكز البيانات التابعة للشركة، التي يبلغ عددها 19 مركزاً موزعة على 5 قارات. ويحمل التصميم الجديد اسم أوبن تيتان، وهو النسخة مفتوحة المصدر من شريحة تيتان المستخدمة في هذه المراكز، التي يبلغ عمرها سنتين.

وتمثل شريحة أوبن تيتان برهاناً تشفيرياً على أنه يمكن الوثوق في الآلات التي تشغل سحابة جوجل الإلكترونية وتصل قيمتها إلى 8 مليار دولار، وأنها لم تؤد إلى إضافة ثغرات جديدة، وأنها لا تخضع سراً للتحكم من قِبل جهة معادية. يقول رويال هانسن، نائب رئيس الهندسة في جوجل كلاود، إن ضمانة الحماية التي تقدمها الشريحة "هامة للغاية إذا كنت تدير العالم بأسره".

مصدر الشكل التوضيحي: جوجل

قررت جوجل وشركاؤها جعل المشروع مفتوح المصدر في إطار جهودهم لتعزيز الشفافية والثقة عند أخفض مستويات الآلات التي تشغل مراكز البيانات. وهو يهدف إلى السماح لأي شخص بتدقيق وفهم الآلات واكتساب الثقة الكاملة فيها بدءاً من لحظة التشغيل. وستتولى إدارةَ المشروع الشركةُ الهندسية غير الربحية لوريسك في كامبريدج ببريطانيا.

وستلعب أوبن تيتان دور خط دفاع إضافي ضد التجسس في مواقع مثل مصانع الشرائح، وتحمل ميزة اختبار ذاتي للتأكد من وجود آثار للتلاعب بالذاكرة في كل مرة تبدأ تشغيلها.

الثغرات الأساسية

يمكن أن نتخيل مراكز الحوسبة السحابية كهرم، أو كمنزل مبني من أوراق اللعب بحجم جبل إيفرست (وهو تشبيه مناسب لشديدي الارتياب). يمثل المستوى الأخفض العتاد الصلب السيليكوني الذي يشغل أول مجموعة من التعليمات البرمجية عند بدء العمل. وعند إقلاع الآلة، يقوم كل عنصر فيها بتنفيذ عدد كبير -لدرجة تدعو إلى الصدمة- من التعليمات البرمجية خلال هذه اللحظات الأولى. ولطالما كان من الصعب معرفة الكثير عن هذه التعليمات البرمجية، ناهيك عن استيعابها تماماً أو تعزيزها بشكل فعال ضد الاختراق. وقبل أن تبدأ أية برامج للحماية بالعمل، فإن تعليمات برمجية أخرى مثل برنامج التشغيل العتادي الثابت Firmware تكون قد بدأت العمل والتحكم في عملية الإقلاع، وهو ما يجعل من برنامج التشغيل العتادي الثابت وغيره من الأهداف في المستوى المنخفض أهدافاً شديدة الإغراء لقراصنة المعلومات.

في السنة الماضية، كُشِف بعض القراصنة التابعين للحكومة الروسية وهم ينفذون عمليات تجسس باستغلال الأخطاء في برامج التتبع التي كانت مسبقة التنصيب ضمن برنامج التشغيل العتادي الثابت للحاسوب. يقول كيفيه رازافي، وهو باحث في أمن المعلومات بجامعة فريجي في أمستردام: "تريد جوجل أن تضمن قدرتها على التأكد من تسلسل كل شيء يحدث منذ لحظة ضغط زر التشغيل وقبل تنفيذ أولى التعليمات".

ستقوم أوبن تيتان بإيقاف عملية الإقلاع بالكامل إذا كانت التعليمات البرمجية التي يولدها برنامج التشغيل غير مطابقة للتعليمات البرمجية التي تتوقعها الشريحة. ويقول جافين فيريس، وهو عضو في مجلس إدارة لوريسك: "إذا لم تستطع أن تثق في عملية إقلاع الآلة، فهذه نهاية كل شيء. ولا يهم ما يفعله نظام التشغيل. إذا تم اختراق الآلة قبل استكمال إقلاع نظام التشغيل، فهذا يعني من الناحية العملية أنه لم يعد بالإمكان فعل شيء".

خطر مباشر

هناك خطر حقيقي بوقوع هجمات على سلاسل التوريد للتجسس على العتاد الصلب على مستوى منخفض، ويمكن تنفيذ هجوم كهذا بتكلفة منخفضة إلى حد مفاجئ. يقول هانسن: "لنتأمل ملايين المخدمات في مراكز البيانات: لدينا متحكمات إدارة على مستوى اللوحات الأساسية، ومتحكمات للواجهات الشبكية، وجميع أنواع الشرائح على هذه اللوحات الأم". ويضيف أن الأمن يجب أن يبدأ من العتاد الصلب السيليكوني، ويقول: "لا يمكن تحقيق هذا الأمر على مستوى البرمجيات؛ لأننا نكون قد تجاوزنا هذه المرحلة عند بدء الإقلاع وتحميل ملفات نظام التشغيل".

ولنأخذ نظام التشغيل مينيكس مثالاً على هذا، وهو نظام تشغيل من إنتل كان يعمل على معالجات أكثر من مليار آلة قبل أن يدرك أحد ما يحدث. وعندما وجدت جوجل نفسها في مواجهة نظام تشغيل معقد ومجهول تماماً، بدأت تعمل على إزالة هذا البرنامج الذي يعود للشركة المصنّعة من منصاتها، والذي وُصِف بأنه "سهل الاستغلال" وواسع الانتشار.

وبالنسبة لمهندسي جوجل، فقد كان مينيكس يمثل جبهة كاملة معرضة للهجوم، ولم يكونوا يدرون بأمرها أو يفهمونها أو يدافعون عنها، وكان أحد الأسباب التي دفعت بجوجل إلى بناء عتادها الصلب الخاص بها، وهو ما أدى لاحقاً إلى ظهور أوبن تيتان.

وتهدف مجموعات القرصنة عالية المستوى إلى تحقيق "الحضور الدائم"، بحيث لا يقتصر الاختراق على إمكانية الدخول إلى الآلة، ولكن أيضاً البقاء عليها حتى بعد إعادة الإقلاع. ولا تمثل شريحة أوبن تيتان حلاً سحرياً، ولكنها ستجعل من الصعب على المهاجم تحقيق حضور دائم دون إطلاق إنذار الخطر. يقول رازافي: "بالنسبة للمهاجم، فإن الوضع الأمثل يعني البقاء ضمن عقدة ما بعد اختراقها، حتى مع تحديث البرمجيات أو مكونات أخرى، وذلك لمراقبة ما يحدث".

ويضيف قائلاً: "نحن نتعامل مع أعداء حقيقيين، وليسوا مجرد جهات مهتمة باختراق البنية التحتية. إذا أرادوا اختراق شيء محدد في أية لحظة، فسيكونون قد أمَّنوا لأنفسهم موطئ قدم في تلك البنية التحتية. وبطبيعة الحال، فإن أغلب هذه البنى سرية للغاية".

غير أن هذه الأخطار المعقدة ليست مصدر القلق الوحيد لمزودي الخدمات السحابية؛ حيث إن الكابوس الأسوأ يكمن في عثور جهة متطورة ما على ثغرة خطيرة للغاية بحيث يمكن لأي شخص أن يستفيد منها. ففي وقت سابق من هذا العام، وقعت آي بي إم في موقف مشابه عندما اكتشف الباحثون أنهم يستطيعون استغلال ثغرة في المستوى الأدنى من نظام التشغيل والحصول على حضور دائم للتجسس على تلك الآلة عبر العملاء بشكل يتجاوز عمليات إعادة الإقلاع.

يقول هانسن: "يمكن دس التعليمات البرمجية الخبيثة في كل مستوى من مستويات الآلة. والطريقة الوحيدة لكشف هذا العمل هي التحقق من هذه التعليمات البرمجية منذ بداية تشغيل هذه الآلة، بحيث تكون مطابقة لما هو متوقع".