يشهد استخدام ثغرات الهجوم دون انتظار أو "هجمات اليوم صفر" (zero-day hacking) المكلفة وعالية الفعالية للقرصنة ارتفاعاً حاداً بسبب المجرمين السيبرانيين المنظمين والمسلحين بأموال طائلة، حسبما يفيد بحث جديد.

لماذا سُمي "هجوم دون انتظار"؟

تساعد ثغرات الهجوم دون انتظار القرصان على الوصول إلى هدف محدد، وتحمل هذا الاسم لأن مختصي الدفاع السيبراني ليس لديهم أي وقت لإصلاح هذه الثغرات المكتشفة حديثاً، ما يجعل هذه الأدوات عالية الفعالية وخطيرة وقيمة إلى درجة استثنائية. ويمكن أن تصل تكلفة شراء أو تطوير هذه الأدوات في حدودها القصوى إلى أكثر من مليون دولار. ولهذا السبب، كانت هذه الأدوات من قبل متوافرة فقط ضمن ترسانات أهم وأخطر مجموعات التجسس السيبراني الممولة حكومياً في العالم.

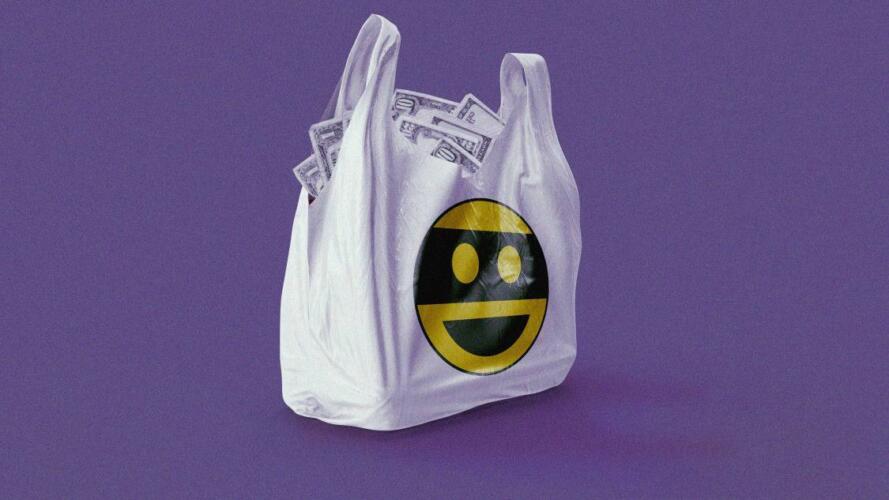

ولكن بحثاً جديداً من شركة الأمن السيبراني "مانديانت" (Mandiant) يبين زيادة كبيرة في نسبة ثغرات الهجوم دون انتظار التي استغلها المجرمون السيبرانيون في هذه السنة التي شهدت رقماً قياسياً في عمليات القرصنة. ومن أصل جميع مجموعات القرصنة التي استغلت ثغرات اليوم صفر في 2021، يُصَنف الثلث من مجموعة المجرمين ذوي الدوافع المالية، والمختلفين عن مجموعات التجسس السيبراني المدعومة حكومياً، وذلك وفقاً لبحث مانديانت. خلال العقد المنصرم، لم يستخدم المجرمون السيبرانيون سوى نسبة صغيرة للغاية من ثغرات الهجوم دون انتظار. ويعتقد الخبراء أن هذا التغير المفاجئ يُعزى إلى صناعة برامج الفدية المشبوهة والتي تبلغ قيمتها المليارات من الدولارات.

أموال وفيرة تغذي المجرمين السيبرانيين للقيام بهذه الهجمات

يقول جيمس ساداوسكي، وهو باحث في مانديانت: "تمكنت مجموعات برامج الفدية من تجنيد كفاءات جديدة واستخدام الموارد من عمليات برامج الفدية ومن المداخيل الهائلة التي يحققونها للتركيز على ما كان يُعتَبر سابقاً مجالاً حصرياً لمجموعات [القرصنة] ذات التمويل الحكومي".

كانت ثغرات الهجوم المفاجئ تُبَاع وتُشتَرى في الخفاء، ولكننا نعرف ما يكفي لتكوين تصور عن كميات الأموال المتداولة. ويوضح تقرير حديث من إم آي تي تكنولوجي ريفيو بالتفاصيل كيف باعت شركة أميركية ثغرة هجوم مفاجئ شديدة الخطورة في هواتف آيفون بمبلغ 1.3 مليون دولار. ويوجد لدى شركة "زيروديوم" (Zerodium) عرض مفتوح لدفع 2.5 مليون دولار لأي ثغرة هجوم دون انتظار تمنح القرصان إمكانية السيطرة على جهاز يعمل بنظام أندرويد. وبعد الحصول على الثغرة، تقوم زيروديوم بدورها ببيعها إلى منظمة أخرى، قد تكون وكالة استخبارية، بهامش ربح كبير. ولا مشكلة لدى الحكومات بدفع هذه المبالغ الطائلة، لأن ثغرات الهجوم دون انتظار قد تتحول إلى ورقة رابحة فورية في لعبة التجسس العالمية، وقد تساوي أكثر من الملايين التي قد تنفقها عليها وكالة ما.

اقرأ أيضاً: ما هي أسباب الأزمة المعقدة التي تسببها برمجيات الفدية؟

ولكن من البديهي أنها تساوي الكثير بالنسبة للمجرمين أيضاً. فقد قامت إحدى أكثر مجموعات برامج الفدية عدوانية وبراعة، والمعروفة بالاسم الرمزي "UNC2447"، باستغلال ثغرة هجوم دون انتظار في سونيك وول، وهي أداة شبكة خاصة افتراضية مستخدمة في كبرى الشركات حول العالم. وبعد أن تمكن القراصنة من الوصول إلى الشبكة، قاموا باستخدام برنامج الفدية، وضغطوا على الضحايا لدفع الفدية بتهديدهم بفضح عمليات الاختراق أمام وسائل الإعلام أو بيع بيانات الشركة على الويب المظلم.

وقد تكون "دارك سايد" (Darkside) من أشهر مجموعات برامج الفدية في التاريخ المعاصر، وهم القراصنة الذين تسببوا بإيقاف خط أنابيب "كولونيال" (Colonial)، وتسببوا بنقص في الوقود في شرق الولايات المتحدة. ويقول ساداوسكي إنهم استغلوا أيضاً ثغرة هجوم دون انتظار خلال فترة نشاطهم القصيرة والمحمومة. وبعد أن أصبحت المجموعة شهيرة على مستوى العالم، وتسببت لها هذه الشهرة بالفوز باهتمام جميع مؤسسات إنفاذ القانون على مستوى العالم أيضاً، قررت دارك سايد التوقف عن العمل، ولكن من المحتمل أنها ببساطة غيرت اسمها.

وبالنسبة للقراصنة، فإن ثاني أفضل شيء بعد ثغرة هجوم دون انتظار هو ثغرة هجوم دون انتظار (وربما أكثر) اكتُشِفت مؤخراً، ولم تُعالج بعد من قبل الأهداف المحتملة لهذا القرصان في جميع أنحاء العالم. وقد حقق المجرمون السيبرانيون قفزات سريعة في ذلك السباق أيضاً.

ويقول آدم مايرز، وهو نائب الرئيس الأول للاستخبارات في شركة الأمن "كراود سترايك" (Crowdstrike)، إن مجموعات الجريمة السيبرانية "تلتقط ثغرات الهجوم دون انتظار من مجموعات القرصنة ذات التمويل الحكومي بوتيرة أعلى". ويقوم المجرمون بمراقبة ثغرات الهجوم دون انتظار المستخدمة، ومن ثم يسارعون إلى تعديل الأدوات لتحقيق أغراضهم الخاصة قبل أن يدري معظم المختصين بالدفاع السيبراني بما حدث.

اقرأ أيضًا: أحدث التهديدات السيبرانية التي تواجه الشركات في 2022

يقول مايرز: "إنهم يكتشفون طريقة استخدامها بسرعة، ومن ثم يستخدمونها لمتابعة عملياتهم".

يستطيع المجرمون السيبرانيون تجنيد الكفاءات التقنية ودفع أجورها، لأنهم يجنون كميات طائلة من الأموال أكثر من ذي قبل. كما أن الأرباح المستقبلية المحتملة تمثل دافعاً كبيراً للمسارعة في استخدام ثغرات الهجوم دون انتظار لأغراضهم الخاصة.

ففي السنة الماضية، بدأت مجموعات القرصنة التي تمولها الحكومة الصينية باستهداف خوادم البريد الإلكتروني لخدمة "مايكروسوفت إكستشينج" باستغلال ثغرات الهجوم دون انتظار في حملة واسعة النطاق بقيادة بعض من أخطر مجموعات التجسس السيبراني في البلاد. وكما يحدث مع أي كائنات مفترسة، فقد تبعتها الكائنات القمّامة. وتمكن المجرمون السيبرانيون الذين يعملون بدوافع مالية من الحصول على الأداة التي كانت حصرية خلال أيام معدودة.