تمثل البرمجيات الخبيثة خطراً متواصلاً على الحياة العصرية، فهي تهاجم كل شيء من قواعد البيانات والكاميرات إلى التجارة الإلكترونية ومحطات توليد الكهرباء والمستشفيات. وفي أحد أشكالها الأكثر خبثاً، يمكن لهذه البرمجيات أن تسرق معلومات حساسة من دون أن يعرف أحدٌ بوجود تسرب لهذا النوع من المعلومات. يعتمد التصدي لهذه الهجمات على افتراض هام مفاده أن البرمجيات القوية وحسنة التصميم يمكن أن تضمن سرية أية معلومات، وبالفعل، فإن الكثير من شركات الأمن السيبراني مبنية على هذه الفكرة.

ولكن اليوم، يقول روس ماكيلروي وزملاؤه في جوجل أن هذا الافتراض خاطئ لدرجة الخطر. ويركز عملهم على جيل جديد من الهجمات الخبيثة التي أرغمتهم على إعادة التفكير بطبيعة الأمن السيبراني وأسلوب عمله.

لقد تمت دراسة الهجمات الجديدة، المعروفة باسم سبيكتر (الشبح) وميلتداون (الانصهار) منذ أوائل 2018. ولكن أثرها الشامل أصبح معروفاً منذ فترة قريبة وحسب.

يتلخص اكتشاف جوجل الصادم في أن هذه الهجمات تستغل نقطة ضعف أساسية في طريقة عمل المعالجات. ولهذا، فقد لا يتمكن خبراء الأمن من حماية هذه الأجهزة، حتى من حيث المبدأ.

يقول فريق جوجل إن هذا التهديد يشمل جميع صانعي الشرائح الإلكترونية، بما في ذلك إنتل وإيه آر إم وإيه إم دي وإم آي بي إس وآي بي إم وأوراكل. يقول ماكيلروي وزملاؤه: "إن هذا النوع من نقاط الضعف أكثر عمقاً وانتشاراً من أية مشكلة أمنية أخرى في التاريخ على الأرجح، حيث أنه يؤثر على مليارات المعالجات المُنتجة من أجل جميع أنواع الأجهزة".

في الماضي، كانت البرمجيات الخبيثة تعتمد عموماً على تعليمات برمجية سيئة التصميم، والأخطاء التي تحويها. وهذه الأخطاء تمثل بالنسبة لأصحاب هذه البرمجيات الخبيثة طرقاً يمكن استغلالها لتغيير العمليات الحسابية أو الوصول إلى معلومات سرية. ولهذا، تُعتبر التعديلات البرمجية – المعروفة باسم patch – من أهم الأساليب لإصلاح هذه الأخطاء قبل أن يتم استغلالها.

ولكن، عندما تصبح المشكلة كامنة في أساس تصميم الحاسوب، فإن التعديلات البرمجية لا تقدم حماية تذكر. يكمن التحدي الأساسي في أن طبيعة العمليات الحسابية تسمح بتسريب المعلومات عبر آليات تسمى القنوات الجانبية.

من أحد الأمثلة على القنوات الجانبية الأضواء الوامضة على المودم والراوتر وحتى الحاسوب. وقد أشار العديد من باحثي الأمن السيبراني إلى أن هذا الوميض يتوافق مع نقل البيانات، وأنه يمكن لأية جهة خبيثة مشاهدة هذا الوميض ببساطة بهدف التنصت. وبالفعل، فقد استعرض باحثون الأمن هجمات مماثلة باستخدام مجموعة كبيرة التنوع من القنوات الجانبية، بما فيها استهلاك الطاقة والميكروفونات والكاميرات عالية الدقة.

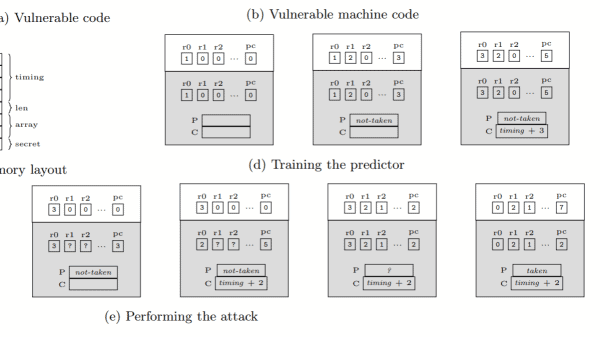

أما التهديد الجديد فهو أكثر خطراً لأنه موجود في الواجهة التخاطبية بين العتادين الصلب والبرمجي، والمعروفة باسم هيكلية الآلة. وعلى هذا المستوى، يعامل المعالج جميع لغات البرمجة بنفس الطريقة، ويقوم بتنفيذ الأوامر بشكل متتابع بغض النظر عن البرنامج الذي طلبها.

لطالما افترض علماء الحاسوب أنه يمكن فصل هذه الأوامر بطريقة تضمن السرية. أي أنه يمكن لبرنامج متطور أن يكون قادراً على تحريك الأوامر بطريقة تحافظ على انفصالها عن بعضها البعض.

ولكن النتيجة الأساسية التي توصل إليها فريق جوجل هي أن هذا الافتراض خاطئ. حيث لا يستطيع المعالج التمييز ما بين أمر جيد وخبيث، حتى من ناحية المبدأ. فإذا تلقى المعالج أمراً بإرسال معلومات إلى منطقة من الذاكرة يمكن الوصول إليها لاحقاً بسهولة، فسوف تطيع الآلة هذا الأمر.

من السهل أن نتخيل إمكانية تفادي هذه المشكلة عن طريق برنامج يفصل الأوامر الجيدة عن السيئة. ولكن فريق جوجل بين أن هذا لن يؤدي إلا إلى إضافة طبقة أخرى من التعقيد إلى المشكلة، ناهيك عن مجموعة جديدة من القنوات الجانبية المحتملة.

بهدف إظهار مدى انتشار المشكلة، قام فريق جوجل ببناء "أداة قراءة شاملة"، وهي نظام التنصت الأقصى: برنامج قادر على قراءة كل مواقع الذاكرة المعنونة ضمن المعالج، وغير المعروفة بالنسبة للمستخدم.

ليس هذا البرنامج بالمثالي على الإطلاق. حيث أنه يعمل في بعض الأحيان بشكل احتمالي، ولهذا فهو معرض للفشل. ولكن عندما يعمل بنجاح، فلا يوجد ما يمكن أن يقف في طريقه.

قام ماكيلروي وزملاؤه ببناء أربعة أنواع من هذه الأداة: "لقد قمنا بتطوير نماذج تطبيقية للفكرة بلغات سي بلس بلس، وجافا سكريبت، وويب أسيمبلي بالنسبة لكل نقاط الضعف المعروفة". وقد وجدوا أن أدوات القراءة هذه كانت تسرب المعلومات بوتيرة تصل إلى 2.5 كيلوبايت في الثانية.

يُعتبر النوع الرابع من الأداة أكثر الأنواع إثارة للقلق على وجه الخصوص. ويقول ماكيلروي وزملاؤه أنهم لم يتمكنوا من العثور على وسيلة فعالة لمواجهته أو التخفيف من أثره: "نعتقد أنه لا يمكن التخفيف من أثر النوع الرابع بشكل فعال عن طريق البرامج".

أدت محاولات الفريق لمكافحة هذه الهجمات إلى إضعاف أداء الحوسبة بشكل واضح. وعلى سبيل المثال، فقد أدت إحدى الإجراءات للتخفيف من أثر النوع الأول إلى إبطاء العمل بمقدار 2.8 ضعف، وذلك وفق برنامج "أوكتان" بلغة جافا لقياس الأداء.

خلال العام الماضي، حاولت إنتل أن تعيد تصميم شرائحها في محاولة للتخفيف من أثر أهم تهديدات هجمات سبيكتر وميلتداون. ولكن تقول التقارير أن هذا كان على حساب انخفاض في الأداء بنسبة وصلت إلى 14%، كما أن هذه التعديلات ليست مضمونة النتائج.

يمثل التهديد للتجارة الإلكترونية أحد مخاوف جوجل. فليس من الصعب أن نتخيل هجوماً يكشف مفاتيح التشفير المستخدمة لحماية التعاملات المالية، ما يسمح بعملية سرقة واسعة النطاق. ولهذا قامت الشركة بشحن نسخ جديدة من متصفح كروم مزودة بأول خط دفاعي، وهي الإصدارات 64 إلى 67 التي تمنع الهجمات في المتصفح عبر جافا سكريبت.

غير أن التهديد أكثر عمقاً من هذا. وتنجم الكثير من المشاكل عن قوانين الحماية الفكرية الصارمة التي تحيط بالهيكلية المعقدة للأجهزة. كما أن التعقيد نفسه جزء من المشكلة، حيث أن التصاميم مبنية على نماذج مجردة أصبحت أكثر تعقيداً نتيجة محاولة المصنّعين زيادة سرعة الحوسبة.

بين ماكيلروي وزملاؤه وجود قنوات جانبية خارج هذه النماذج المجردة: "لقد اكتشفنا أن التعليمات البرمجية غير الموثوقة يمكن أن تبني أداة قراءة شاملة لقراءة كل الذاكرة في نفس فضاء العناوين عبر القنوات الجانبية. وهو ما يضع المعلومات العشوائية ضمن الذاكرة في خطر، حتى المعلومات غير المستخدمة حالياً في الحسابات، والتي كانت تعتبر من قبل غير معرضة لهجمات القنوات الجانبية".

من ناحية أخرى، فإن هذا الجو الكئيب لا يخلو من مسحة من الأخبار الجيدة. فلم تظهر حتى الآن هجمات معروفة من نوع سبيكتر أو ميلتداون. وفي الوقت الحالي، فإن الخطر ما زال محتوى ضمن مخابر باحثي الأمن السيبراني مثل ماكيلروي وزملائه.

غير أن هذا ليس كافياً بالنسبة لصانعي الشرائح وخبراء الحماية. وليس من الصعب تخيل جهات خبيثة -بما فيها الفرق المدعومة حكومياً- تقوم بتطوير أساليب لاستغلال نقاط الضعف هذه. وهي مشكلة يصفها ماكيلروي وزملاؤه بأنها "ستبقى ماثلة أمامنا لوقت طويل على ما يبدو".