عندما قدم البنتاجون مؤخراً عقداً إلى مايكروسوفت بقيمة 10 مليار دولار لتحويل واستضافة أنظمة الحوسبة السحابية للجيش الأميركي، كانت تلك التلة من الأموال تحمل في داخلها تحدياً كبيراً: هل تستطيع مايكروسوفت حماية أنظمة البنتاجون ضد أكثر القراصنة عناداً ومهارة واستحواذاً للموارد على وجه الأرض؟

يقول جيمس لويس، نائب مدير مركز الدراسات الإستراتيجية والدولية: “إنهم يتعرضون للهجوم على مدار الساعة”.

تمكنت مايكروسوفت من التغلب على غريمتها السحابية أمازون في الفوز بالعقد العسكري الضخم، ما يعني أن إحدى أهم أدوات جمع المعلومات الاستخباراتية في العالم أصبحت متمركزة في منطقة الغابات خارج سياتل. كانت تلك المسؤوليات المتعلقة بالأمن القومي شبه محصورة بواشنطن العاصمة من قبل. أما الآن، وفي تلك الزاوية من ولاية واشنطن، يعمل العشرات من المهندسين ومحللي المعلومات الاستخباراتية بكل اجتهاد على مراقبة قراصنة المعلومات الذين يعملون بتمويل حكومي حول العالم، والتصدي لهم.

يتوزع العمل بين أفراد فريق مستيك MSTIC (اختصاراً لعبارة: مركز مايكروسوفت للتهديدات الاستخباراتية) وفق التهديدات والأخطار، حيث تركز إحدى المجموعات على القراصنة الروس الذين يحملون اسم سترونيوم، وتراقب أخرى مجموعة من قراصنة كوريا الشمالية باسم زينك، وتتعقب ثالثة مجموعة من القراصنة الإيرانيين باسم هولميوم. يتتبع مستيك أكثر من 70 مجموعة حكومية التمويل تحمل كل منها اسماً رمزياً خاصاً بها، والكثير غيرها من المجموعات غير المسماة.

بدأ المطر بالهطول قبل وصولي إلى ريدموند، واشنطن، في يوم خريفي عادي. ولم يتوقف عن الهطول طوال فترة الزيارة. لا يقل مقر مايكروسوفت ضخامة وتعقيداً عن أي مركز حكومي، ويتضمن مئات الأبنية وآلاف الموظفين. لقد جئت للقاء فريق مايكروسوفت الذي يتعقب أخطر قراصنة المعلومات في العالم.

الهجوم والدفاع

مصدر الصورة: مايكروسوفت

بدأ جون لامبرت عمله في مايكروسوفت منذ العام 2000، عندما بدأت حقائق الأمن السيبراني الجديدة تتوضح في واشنطن العاصمة وفي مقر مايكروسوفت في ولاية واشنطن. كانت مايكروسوفت في ذلك الحين شركة تحتكر البرمجيات الحاسوبية ولا تضاهيها شركة أخرى في النفوذ، وكانت قد أدركت أهمية الإنترنت مؤخراً. وعندما اكتسح نظام التشغيل ويندوز إكس بي العالم بمستوى حماية ضعيف للغاية، شهد الفريق سلسلة من الإخفاقات الأمنية الهائلة والمحرجة، بما فيها برمجيات خبيثة دودية ذاتية الاستنساخ مثل كود ريد ونيمدا. أثرت هذه الإخفاقات على الكثير من عملاء مايكروسوفت في القطاع الخاص والحكومي، وبدأت تشكل خطراً على أساس أعمالها. وبعدما أرسل بيل جيتس مذكرته الشهيرة في 2002 داعياً إلى التركيز على “الحوسبة الموثوقة”، بدأ مقر ريدموند أخيراً بإدراك أهمية الأمن السيبراني.

وهنا، سُحر لامبرت بالجانب الهجومي من الأمن السيبراني.

قال لي لامبرت: “هناك نوع من التكامل المثالي بين الهجوم والدفاع. حتى تدافع بشكل جيد، يجب أن تكون قادراً على الهجوم. يجب أن تتمتع بالعقلية الهجومية أيضاً، لا يمكنك أن تفكر في الدفاع إذا لم تكن خلاقاً في الهجوم أيضاً”.

بعد أن رأى لامبرت زيادة في حملات القرصنة حكومية التمويل، استخدم عقليته الهجومية في المساعدة على إحداث تغييرات جذرية في مقاربة مايكروسوفت للمشكلة. كان الهدف هو الانتقال من “عالم الأخيلة” المجهول، حيث كانت تقبع فرق الدفاع بإحباط لترقب الهجمات من شبكات القرصنة المعقدة، والقادرة على اكتشاف الثغرات البرمجية الخطيرة، إلى نطاق تستطيع مايكروسوفت أن ترى فيه كل شيء تقريباً.

يتذكر لامبرت أنه طرح التساؤل التالي: “ما هي القوى الخارقة التي تتمتع بها مايكروسوفت؟”.

يكمن الجواب في أن نظام التشغيل ويندوز وغيره من البرمجيات أصبح في كل مكان تقريباً، مما يعطي مايكروسوفت الأدوات اللازمة لتحسس ما يحدث في قطاعات ضخمة من شبكة الإنترنت. وعلى الرغم من أن هذا يثير تساؤلات حقيقية ومعلّقة حول الخصوصية، فإنه يمثل أفضلية هائلة من وجهة نظر أمنية.

تحمل أدوات ويندوز ضمنها أنظمة التبليغ عن الأخطاء لمحاولة فهم المشاكل والأعطال البرمجية العامة عن طريق القياسات أو جمع البيانات من أي عتاد برمجي أو صلب للشركة. غير أن لامبرت وفرق الحماية قاموا بتحويل أنظمة القياس إلى أدوات أمنية فعالة، وهو ما أحدث تغييراً كبيراً في مهام كانت بطيئة ومضنية من قبل. فقد كانت فرق الحماية تضطر في أغلب الأحيان إلى السفر حول العالم من أجل العثور على آلات معينة مستهدفة، ونسخ أقراصها الصلبة، ودراسة ما حدث ببطء. أما الآن، فإن هذه الآلات تتواصل ببساطة مع مايكروسوفت. ومن الناحية العملية، فإن الشركة تحصل على تقارير حول كل حادثة انهيار للنظام (تعطل فجائي كامل) أو أي سلوك غير متوقع، وتقوم بدراسة كتل البيانات، وغالباً ما تعثر على البرامج الخبيثة قبل أي جهة أخرى.

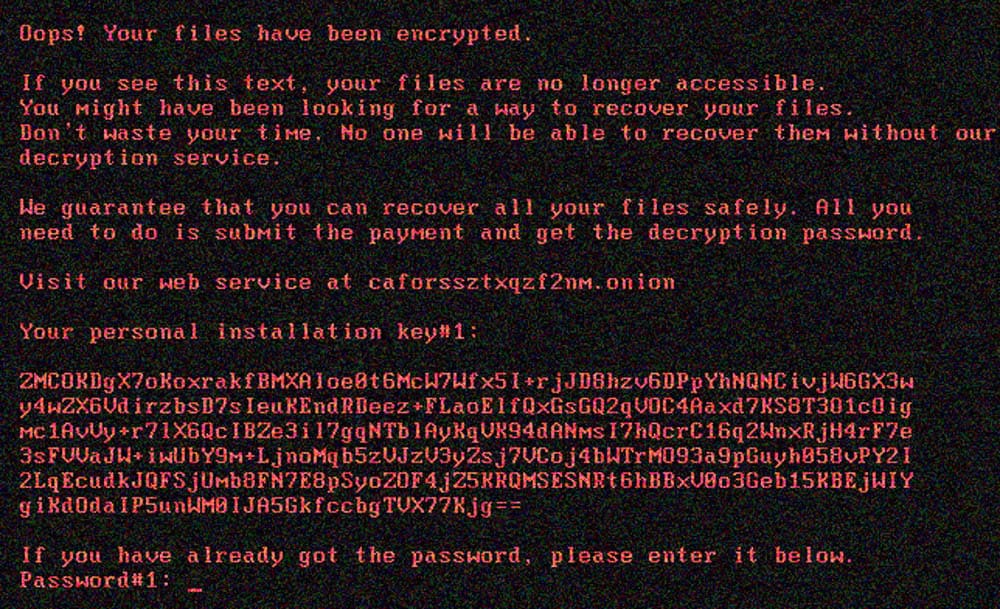

يُعتبر البرنامج الخبيث باد رابيت، الذي كان يمسح القرص الصلب في حاسوب الضحية متخفياً على شكل تحديث لأدوبي فلاش، مثالاً على أسلوب مايكروسوفت في تحويل نقاط الضعف إلى نقاط قوة. فخلال 14 دقيقة من إطلاق برنامج الفدية هذا، بدأت خوارزميات التعلم الآلي بدراسة البيانات، واستوعبت الخطر الماثل بسرعة، وبدأ برنامج ويندوز ديفيندر بحظره آلياً قبل أن يدري أي بشري ما الذي كان يحدث.

مصدر الصورة: مختبرات كاسبيرسكي

يقول جيك ويليامز، وهو عضو سابق في وكالة الأمن القومي: “لديهم ما ليس موجوداً لدى أية جهة أخرى: الاطلاع والبيانات. تتمحور هذه البيانات التي لا يمتلكها أي شخص آخر حول حوادث انهيارات التطبيقات في نظام التشغيل وطبقة البرمجيات. بل توجد أدوات قياس مخصصة لانهيارات التطبيقات الخارجية. أي أن مايكروسوفت تستطيع إجراء دراسة وافية للأهداف المحتملة عبر قياساتها”. وبفضل هذه القياسات، تحولت كل آلات ومنتجات ويندوز إلى مصدر يغذي مايكروسوفت بالبيانات والسجلات حول أي شيء غير اعتيادي، بشكل آني وعلى مستوى العالم.

يقول ويليامز، الذي أسس شركة رينديشن إنفوسيك للأمن السيبراني: “ببساطة، ترى مايكروسوفت ما لا يراه الآخرون. وعلى سبيل المثال، نرى بشكل متكرر إشارات على عناوين خبيثة كشفتها مايكروسوفت في برنامج أوفيس 365، ولكننا لا نراها في أي مكان آخر قبل عدة أشهر”.

التحليل والاستنتاج

تُعرف استخبارات الأمن السيبراني بأنها اختصاص تعقب الأعداء وتتبع الأدلة وإنتاج معلومات استخباراتية يمكن استخدامها لمساعدة فريقك، وإرهاق الطرف الآخر. ولتحقيق هذا، يتضمن فريق مستيك الذي تم تأسيسه منذ خمس سنوات مجموعة من الجواسيس السابقين وأخصائيي الاستخبارات الحكوميين الذين يستعينون في عملهم في مايكروسوفت بخبراتهم السابقة في أماكن مثل وكالة الأمن القومي والقيادة السيبرانية الأميركية.

يكشف فريق مستيك العشرات من التهديدات، غير أن المشهد الجيوسياسي أكثر تعقيداً؛ حيث إن الصين والولايات المتحدة، وهما من أكبر اللاعبين في الفضاء السيبراني ومن أكبر الاقتصادات على الأرض، لا يتعرضان للانتقادات إلا فيما ندر، على عكس بلدان أخرى مثل إيران وروسيا وكوريا الشمالية.

يقول جيريمي دولمان، مدير البرامج والشراكات الإستراتيجية في مستيك: “يقوم فريقنا باستخدام البيانات، وإجراء عمليات التحليل والاستنتاج، وبناء القصة، وتتبع المشاركين وسلوكياتهم. إنهم يقومون بتعقب الجهات الفاعلة، ووجهات تحركاتها، ومخططاتها اللاحقة، وأهدافها، ويحاولون استباقهم بناء على ما سبق”.

يقود تانماي جاناتشاريا الأبحاثَ المتقدمة حول الحماية من التهديدات في فريق مايكروسوفت ديفيندر، الذي يقوم بتطبيق علوم البيانات على الكتل الهائلة من الإشارات الواردة بهدف بناء طبقات جديدة من الحماية. ويقول: “نظراً لانتشار منتجاتنا في جميع أنواع المجالات، لدينا حساسات تقدم لنا النوع الصحيح من الإشارات. وتكمن المشكلة في كيفية التعامل مع كل هذه البيانات”.

تقوم مايكروسوفت دورياً بتبليغ الأشخاص الذين يستهدفهم قراصنة الحكومات، شأنها شأن الشركات التكنولوجية العملاقة الأخرى مثل جوجل وفيسبوك؛ وذلك حتى يتمكن هؤلاء الأشخاص من حماية أنفسهم. وفي السنة الماضية، قام مستيك بإبلاغ حوالي 10,000 من عملاء مايكروسوفت بأنهم مستهدفون من قِبل قراصنة الحكومات.

أهداف جديدة

منذ أغسطس 2019، كشف مستيك ما يُعرف باسم حملة رش كلمات المرور، فقد جرب القراصنة حوالي 2,700 تخميناً منطقياً لكلمات مرور لحسابات ذات صلة بالحملة الرئاسية الأميركية، ومسؤولين حكوميين، وصحافيين، وشخصيات إيرانية هامة تعيش خارج إيران. وقد أدى هذا الهجوم إلى اختراق أربعة حسابات.

اتبع محللو مستيك عدة إجراءات لكشف الاختراقات، يقوم أحدها على تتبع بنية تحتية تخضع -وفقاً لمايكروسوفت- حصرياً لسيطرة مجموعة القرصنة الإيرانية فوسفوروس. يقول دولمان: “ما أن نفهم هيكلية هذه البنية التحتية -لدينا عنوان آي بي نعرف أنه يُستخدم من قِبلهم لأغراض خبيثة- يمكن أن ندرس سجلات نظام أسماء النطاقات DNS، والنطاقات الجديدة، وعادات التصفح. وعندما يبدؤون في استخدام هذه البنية التحتية في هذا النوع من الهجمات، يمكننا أن نعرف بذلك، لأننا بدأنا بتتبع هذه العوامل من قبل كمؤشر على سلوك هذه الجهة”.

بعد إجراء عمليات استطلاع مكثفة، حاولت فوسفوروس استغلال عملية استعادة الحسابات عن طريق استغلال أرقام الهواتف الحقيقية للأهداف. وقد تمكن مستيك من كشف عدة محاولات لفوسفوروس وغيرها من مجموعات القراصنة ذات التمويل الحكومي، بما في ذلك مجموعة فانسي بير الروسية، لاستخدام هذا التكتيك للحصول بطريقة خداع المستخدم على رموز المصادقة الثنائية للأهداف الهامة.

ولكن ما أثار قلق مايكروسوفت أكثر من العادة في هذه المرة هو أن فوسفوروس غيرت من طريقة عملها المعتادة في مهاجمة المنظمات غير الحكومية ومنظمات العقوبات. لقد تغير الهدف، وتغيرت التكتيكات، واتسع نطاق الهجمات.

يقول دولمان: “ليس هذا بالأمر الجديد، ولكن الفرق في هذه الحالة أن المستوى كان أعلى بكثير مما رأيناه سابقاً. إنهم يستهدفون هذه الفئات بشكل متكرر، غير أن الجديد في هذه الحملة هو النطاق الواسع والعمل الاستطلاعي المكثف. وفي المحصلة، آلت المسألة إلى استهداف أشخاص محددين، بما فيهم أشخاص ضمن الحملة الرئاسية”.

أدت تحقيقات مايكروسوفت في نهاية المطاف إلى توجيه أصابع الاتهام إلى قراصنة إيرانيين لاستهدافهم الحملات الرئاسية، بما فيها عملية إعادة انتخاب ترامب في 2020، وفقاً لرويترز.

مصدر الصورة: مايكروسوفت

“لقد رأينا الأنماط”

خلال العقدين الذين أمضاهما لامبرت في مايكروسوفت، انتشرت أدوات وأسلحة الفضاء السيبراني إلى عشرات البلدان، ومئات المجموعات الخطيرة المتخصصة بالجرائم السيبرانية، وأيضاً -وعلى نحو متزايد- نطاق من شركات القطاع الخاص التي تبيع الثغرات على نطاق دولي للمشترين المستعدين لدفع مبالغ باهظة.

يقول لامبرت: “يعني هذا الانتشار اتساعاً كبيراً في مجال الضحايا، والمزيد من الجهات التي يجب تتبعها”.

وهو ما يظهر في عمليات الاختراق ذات الطابع السياسي؛ فقد كانت إحدى نتائج الانتخابات الرئاسية في 2016 تتمثل في ازدياد أعداد الجهات التي تحاول اختراق الأحزاب السياسية، والحملات الانتخابية، ومجموعات الدراسات، ناهيك عن الحكومة نفسها. لطالما كانت عمليات الاختراق المتعلقة بالانتخابات من اختصاص “الأربعة الكبار”، أي روسيا والصين وإيران وكوريا الشمالية، ولكنها بدأت تنتشر إلى بلدان أخرى، على الرغم من أن باحثي مايكروسوفت لم يفصحوا عن أية تفاصيل إضافية.

يقول جيسون نورتون، وهو مدير رئيسي للمشاريع في مستيك: “ظهر الفرْق في انضمام بلدان إضافية إلى هذه المعمعة، وهي بلدان لم تكن مشاركة بالضرورة من قبل. لقد كان الاثنان الكبار، أي روسيا والصين، يحاولان تنفيذ عمليات الاختراق هذه قبل انتخابات 2016 بكثير. ولكن بدأنا نشهد محاولات من بلدان أخرى، وهي تسبر وتتحسس نقاط الضعف في محاولة لتحديد أفضل الطرق لإحداث أكبر تأثير في المستقبل.

يتفق دولمان مع وجهة النظر هذه قائلاً: “لقد أصبح هذا المجال أكثر اكتظاظاً من ذي قبل، كما بدأت الجهات المعنية تتعلم من بعضها البعض. حيث تستمد التكتيكات من ذوي الخبرات، ومن ثم تستغلها لصالحها”.

لقد وصل الاختلاف إلى مرحلة أن النشاط الخبيث لن يفاجئ أحداً في الانتخابات المقبلة. فقبل انتخابات 2016، قوبل النشاط السيبراني الروسي بسذاجة جماعية أدت إلى شلل كامل واستجابة مشوشة، ولكن ليس هذه المرة.

يشرح دولمان: “الفرق الفعلي هو في إدراكنا لما سيحدث. كانت معلوماتنا محدودة من قبل، ولم نكن مدركين لكيفية تطور التكتيكات. أما الآن، فنحن نعرف. لقد رأينا الأنماط. لقد رأيناها في 2016، لقد رأينا ما فعلوا في ألمانيا، ورأينا ما فعلوا في الانتخابات الفرنسية، وفي كل مرة يتبعون نفس الأساليب. رأينا ما حدث أيضاً في الانتخابات النصفية في 2018، وإن كانت بدرجة أقل، ولكنها نفس الأساليب، ونفس الجهات، ونفس التوقيت، ونفس التقنيات. والآن، ونحن على عتبة انتخابات العام 2020، فنحن نعرف ما يجب أن نبحث عنه بالضبط. وقد بدأنا برؤية بلدان أخرى وهي تبدأ باستخدام تكتيكات أخرى”.

أصبح المعيار الجديد هو أن مجموعات الاستخبارات السيبرانية هي التي تتصدر هذا النوع من النشاطات لحماية الأمن العام، وتتبعها الحكومات في ذلك؛ ففي 2016، كانت شركة كراودسترايك أول من درس وأشار إلى النشاط الروسي الرامي إلى التدخل في الانتخابات الأميركية. ولاحقاً، قامت وكالات فرض القانون والاستخبارات الأميركية بتأكيد نتائج الشركة، وهو ما أدى في المحصلة بعد تحقيق روبرت مولر إلى إدانة القراصنة الروس وكشف الحملة التي أطلقتها موسكو.

تبلغ القيمة الإجمالية لمايكروسوفت حوالي 1 تريليون دولار، ما يجعل إمكاناتها أكبر حجماً من غيرها (بمقدار مرتبة كاملة)، ويتيح إمكانية تخصيص موارد هائلة للتحديات الأمنية. كما تتمتع الشركة التكنولوجية العملاقة بأفضلية أخرى، حيث تنتشر أعينها وآذانها وبرمجياتها في كل مكان، وهذا -كما قد يقول لامبرت- يُعتبر قوة خارقة بحق.