في 2013، لاحظت مجموعة من عملاء الاستخبارات البريطانية أمراً غريباً، فقد كانت أغلب الجهود لحماية البنية التحتية الرقمية تركز على منع المجرمين من اختراقها، ولكنها في نفس الوقت كانت تركز بنسبة أقل على الأمر المعاكس، وهو منعهم من تسريب المعلومات إلى الخارج. وبناء على هذه الفكرة، قامت المجموعة بإيجاد شركة جديدة للأمن السيبراني باسم دارك تريس، حيث عقدت الشركة شراكة مع مجموعة من الرياضيين في جامعة كامبريدج لتطوير أداة تستخدم التعلم الآلي لالتقاط الاختراقات الداخلية، وبدلاً من تدريب خوارزميتها على الأمثلة السابقة لعمليات الاختراق، كانوا في حاجة إلى طريقة تسمح للنظام بالتعرف على حالات جديدة من السلوك غير الاعتيادي؛ ولهذا قرَّروا الاعتماد على التعلم غير الموجه، وهي تقنية مبنية على نوع نادر من خوارزميات التعلم الآلي التي لا تحتاج إلى البشر حتى تحدِّد ما تبحث عنه.

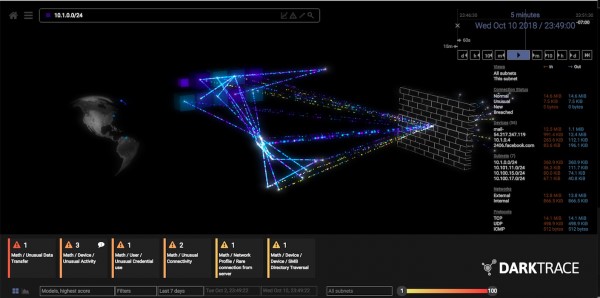

مصدر الصورة: دارك تريس

تقول نيكول إيجان (من المديرين التنفيذيين للشركة): “إن هذا النظام أشبه بالنظام المناعي للجسم البشري، حيث يقوم كل تعقيده على حسٍّ داخلي بما ينتمي أو لا ينتمي إليه، وعندما يلتقط شيئاً لا ينتمي إليه، فإنه يُطلق ردة فعل دقيقة وسريعة للغاية”.

وتعتمد الأغلبية العظمى من تطبيقات التعلم الآلي على التعلم تحت إشراف البشر، وهو ما يتضمن تلقيم البشر للآلة بمقادير هائلة من المعلومات المصنَّفة بعناية لتدريبها على التعرف على نمط محدَّد بدقة، ولنفترض مثلاً أنك تريد من آلتك أن تتعرف على نوع معين من الكلاب الأليفة، حينئذ يجب أن تلقمها بمئات أو آلاف الصور لهذه الكلاب، وصورٍ لأشياء أخرى، مع تحديد واضح لمحتوى كل صورة من ناحية احتوائها على المطلوب. وفي نهاية المطاف ستحصل على آلة قادرة على التعرف على هذه الكلاب بفعالية.

وفي الأمن السيبراني يعمل التعلُّم تحت الإشراف البشري بشكل جيد، حيث تقوم بتدريب الآلة على مختلف الأنواع من التهديدات التي تعرَّض لها نظامك من قبل، وستقوم الآلة بعد ذلك بمكافحتها دون رحمة.

ولكن هذه الطريقة تعاني من مشكلتين أساسيتين؛ الأولى أنها ناجحة فقط بالنسبة للتهديدات المعروفة (أي أن الهجمات الجديدة ستنجح في تجاوز هذا النظام)، والمشكلة الأخرى هي أن خوارزميات التعلم تحت الإشراف البشري تعمل بشكل أفضل مع مجموعات البيانات المتوازنة، أي التي تحتوي على عدد متساوٍ من الأمثلة عما يجب البحث عنه وعما يجب تجاهله، وهي صفة بعيدة للغاية عن بيانات الأمن السيبراني؛ حيث إن أمثلة السلوك الخطير قليلة للغاية مقارنة بأمثلة السلوك الطبيعي.

مصدر الصورة: دارك تريس

ومن حسن الحظ أن التعلم غير الموجه ينجح بشكل ممتاز حين يفشل التعلم تحت الإشراف البشري، حيث يستطيع التعلم غير الموجه تفحُّص كميات كبيرة من البيانات غير المتوازنة والتقاط أجزاء لا تتبع النمط النموذجي. وبالتالي يستطيع أن يكشف التهديدات التي لم يتعرض لها النظام من قبل، ولا يحتاج إلا إلى بضعة أمثلة عن السلوك الشاذ لتحقيق هذا.

فضاء غير موجَّه

قرَّرت مجموعة أخرى من الشركات استخدام التعلم غير الموجَّه لتعزيز أنظمة الحماية الرقمية.

شيب سيكيوريتي

تم تأسيس شركة شيب سيكيوريتي في 2011 من قِبل مجموعة من خبراء الدفاع السابقين في البنتاجون، وهي تركز على منع توليد الحسابات المزيفة أو عمليات الاحتيال بالبطاقات الاعتمادية، وغيرها من النشاطات الخبيثة، وتجمع شيب سيكيوريتي النواحي الإيجابية من كلتا طريقتي التعلم.

داتا فايزور

أما شركة داتا فايزور فقد تأسست في 2013 من قِبل مجموعة من العاملين السابقين في مايكروسوفت، وهي تعقد شراكات مع المصارف وشبكات التواصل الاجتماعي وشركات التجارة الإلكترونية لمكافحة الاحتيال في التعاملات المالية وغسيل الأموال، وغيرها من العمليات الخبيثة واسعة النطاق. وتقول داتا فايزور أنها تعتمد بشكل أساسي على تقنيات التعلم غير الموجه.

وعندما تقوم دارك تريس بتشغيل نظامها، تقوم بوضع مستشعرات فيزيائية ورقمية حول شبكة الزبون لمراقبة نشاطها، وبعد ذلك يتم تمرير البيانات الخام عبر أكثر من 60 خوارزمية مختلفة بالتعلم غير الموجه، وهي تعمل بشكل تنافسي للعثور على السلوك الشاذ.

وتقوم هذه الخوارزميات بعد ذلك بتلقيم خَرْجها إلى خوارزمية رئيسية أخرى تستخدم عدة أساليب إحصائية لتحديد الخوارزميات التي يجب الأخذ بنتيجتها والتي يجب تجاهلها من بين هذه الخوارزميات الستين، ومن الممكن مشاهدة كل هذا التعقيد في نظام مرئي يسمح للعاملين البشر برؤية الاختراقات المحتملة والاستجابة لها بسرعة، وأثناء عمل البشر على الخطوة التالية يقوم النظام بالإحاطة بالاختراق حتى يتم التخلص منه، عن طريق قطع الاتصالات الخارجية من الجهاز المصاب مثلاً.

غير أن التعلم غير الموجه ليس طريقة مضمونة، فمع زيادة مهارة المهاجمين، فإنهم يصبحون أكثر براعة في خداع الآلات وتجاوزها، مهما كان نوع التعلم الآلي الذي تعتمد عليه. تقول داون سونج (خبيرة الأمن السيبراني والتعلم الآلي في جامعة كاليفورنيا بيركلي): “يحاول المهاجمون دائماً تغيير سلوكياتهم لتجاوز أنظمة الحماية، في تنافس مستمر أشبه بلعبة القط والفأر”.

ولهذا قررت أوساط الأمن السيبراني اتخاذ إجراءات وقائية مثل “هيكليات ومبادئ أفضل للحماية، بحيث تزداد مناعة النظام بنيوياً” كما تقول سونج. ولكن هناك الكثير مما يجب فعله قبل القضاء نهائياً على جميع الاختراقات وممارسات الاحتيال، وكما تقول سونج: “يتحدد مدى تماسك النظام بقوة أضعف حلقة فيه”.