تَعِدُ الاتصالات الكمومية بإنجاز كبير، وهو الخصوصية التامة، أي القدرة على نقل رسالة من نقطة ما في الكون إلى نقطة أخرى بحيث تقف قوانين الفيزياء نفسها سداً منيعاً يحميها من محاولات التنصت.

بالنسبة للقراصنة، يمثل وعدٌ كهذا إشارة تثير الحماس للهجوم ومحاولة الاختراق، فمنذ أن أصبحت أولى أنظمة التشفير الكمومي التجارية متوافرة في بداية القرن الجديد، حاول الكثيرون اختراقها مراراً وتكراراً، وحققوا نجاحات كبيرة. فقد ركزت الهجمات الشرسة على استغلال العيوب في التجهيزات المستخدمة لإرسال المعلومات الكمومية. وبهذا، برهن القراصنة على استحالة أن تكون التجهيزات مثالية، حتى لو كانت قوانين الفيزياء تقدم حماية مثالية.

وهكذا، كان يجب على علماء الفيزياء الكمومية أن يستجيبوا بسرعة، ويطوروا بروتوكولات جديدة لا تعتمد على التجهيزات. ويقدم ما يسمى التشفير الكمومي المستقل عن الأجهزة حماية مثالية حتى لو كانت التجهيزات غير مثالية، نظرياً على الأقل.

ولكن الحقيقة المرعبة حول تطبيق التشفير الكمومي هي أنه لا بد من أن يفوتنا شيء ما في مكان ما، وهو ما سيؤدي إلى ثغرة يمكن اختراقها.

مؤخراً، قال فريق من جامعة جياو تونج في شنجهاي بالصين، مؤلف من شياو لينج بانج ومجموعة من الباحثين الآخرين، أنهم وجدوا إحدى تلك الثغرات المنسية. وبفضل هذا الاكتشاف، تمكن الفريق من اختراق التشفير الكمومي المستقل عن الأجهزة بمعدل نجاح مرتفع لدرجة تثير الذعر.

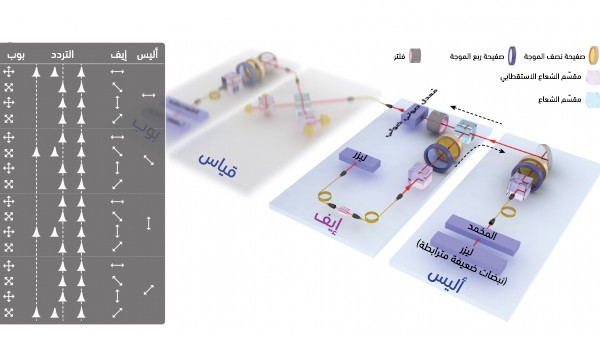

لنطلع أولاً على بعض الأساسيات. حيث تقوم معظم أنظمة التشفير الكمومي بترميز المعلومات باستخدام الفوتونات، أي أن أليس ترسل الفوتونات إلى بوب الذي يقيسها ليكشف عن المعلومات.

تعتمد هذه العملية على أن قياس الخصائص الكمومية للفوتون يغير من المعلومات التي يحملها على الدوام. وبالتالي، في حال وجود أي تنصت – وليكن من إيف مثلاً – يمكن لأليس وبوب أن يكشفا وجود إيف عن طريق التغيرات التي تتسبب بها للرسالة الأصلية. وإذا وجدا دليلاً على التنصت، يمكنهما معاودة التراسل ثانية. وبالفعل، سيستمران في إعادة إرسال البيانات حتى يتأكدا من أنه لم يتجسس عليها أحد.

بطبيعة الحال، لا تستطيع أليس استخدام هذه الطريقة للتراسل الخاص، لأنه لا يمكن كشف وجود إيف إلا بعد أن تتنصت على الرسالة. وبدلاً من هذا، تستخدمها أليس لإرسال مفتاح إلى بوب – يُستخدم لمرة واحدة – حتى يستخدمه لتشفير رسالة وإرسالها بالقناة التقليدية. ويُعتبر المفتاح المستخدم لمرة واحدة طريقة آمنة وبشكل مثبت، بشرط ألا يعرف أي شخص آخر المفتاح.

تمكن عدة باحثين في الأمن السيبراني من العثور على أساليب لاختراق هذا النوع من الأنظمة. ومن العيوب التي استغلوها هي أن البيانات غالباً ما يتم ترميزها باستقطاب الفوتون، أي أن الفوتون المستقطب عمودياً يرمز إلى 1 والمستقطب أفقياً إلى 0 على سبيل المثال.

من إحدى طرق الاختراق إطلاق ليزر عالي الاستطاعة على التجهيزات بحيث يعكس حالة الاستقطاب في الداخل. ويكشف الانعكاس عن التوجه المستخدم لاستقطاب وترميز الفوتونات المُرسلة، وهو ما يكشف عن الرسالة المرمزة. وللتصدي لهذا الاختراق، قام الفيزيائيون بتطوير أساليب لمنع هذه الانعكاسات.

وهنا يأتي دور فريق بانج، الذين يقولون إنهم وجدوا طريقة جديدة تماماً لمهاجمة الاتصالات الكمومية بدون الاعتماد على الانعكاسات. وتعتمد الطريقة الجديدة بدلاً من ذلك على أثر يسمى إقفال الحقن، وهي طريقة لتغيير تردد الليزر عن طريق حقن فوتونات ذات تردد أساسي مختلف ضمن حجيرة توليد الليزر. فإذا كان الفرق في التردد صغيراً، سيتجاوب الليزر في نهاية المطاف مع التردد الأساسي المحقون.

قام الباحثون بحقن فوتونات ضمن ليزر أليس لتغيير تردد الخرج الناتج. ولكن هذا لن ينجح إلا إذا تمكنت الفوتونات المحقونة من المرور عبر المستقطب إلى حجيرة توليد الليزر. ولضمان حدوث هذا، قام الباحثون بحقن أربعة فوتونات، يحمل كل منها استقطاباً مختلفاً: أفقي، عمودي، زائد 45 درجة، ناقص 45 درجة، وانتظروا بعد ذلك لرؤية ما إذا كان هذا سيغير من فوتونات أليس الصادرة. فإذا تغير التردد، فإن استقطاب الفوتونات الواردة يطابق استقطاب الفوتونات الصادرة، وهو ما يكشف عن الترميز بدون قياس استقطاب الفوتونات الصادرة. قام الباحثون بعد ذلك بتغيير تردد هذا الفوتون إلى التردد الأصلي وإرساله إلى بوب الذي لم يعرف ما حدث.

وهكذا، يمكن لإيف أن تكشف المعلومات الكمومية بدون معرفة أليس أو بوب. يقول الباحثون أنهم اختبروا هذه الطريقة وحصلوا على نتائج مثيرة للإعجاب: “لقد أظهرنا أنه يمكن لإيف أن تتحكم بمصدر أليس عن طريق استخدام ليزرها المتجاوب بتردد محدد مسبقاً. وقد وصلت نسبة نجاحنا في الاختراق إلى 60%”.

هذا عمل مثير للاهتمام، ويمثل خطوة جديدة في لعبة التجاذب بين الحماية والاختراق في عالم القرصنة الكمومية.

من الواضح أن الخطوة التالية ستكون في ابتكار طريقة لمنع إقفال الحقن، وقد قام الفريق بأولى المحاولات. ويقولون أن أحد الإجراءات المضادة الواضحة هي استخدام أدوات معروفة باسم العوازل، والتي تسمح للفوتون بالانتقال باتجاه واحد فقط. غير أنها ليست مثالية، حيث أنها عادة ما تسمح للفوتونات بحرية حركة كاملة في اتجاه واحد، ولكنها تقوم بتخفيض عدد الفوتونات المتحركة في الاتجاه المعاكس وحسب.

زود الفريق تجهيزاتهم بعوازل تخفض من بث الفوتونات غير المرغوبة بنسبة تصل إلى 3 ديسيبيل، وهو ما أدى إلى تخفيض نسبة النجاح في الاختراق إلى 36%، وهي نسبة “ما زالت تمثل تسريباً كبيراً للمعلومات” برأي الفريق.

بطبيعة الحال، ليس من الصعب التفكير بأساليب أخرى لتخفيض فعالية هذا النوع من الهجمات. ولكن البحث فعلياً يقدم لنا وجهة نظر أكثر شمولية، وهي أن الأخطاء في التشفير الكمومي المستقلة عن الأجهزة موجودة وستُكشف قريباً، كما يقول أفراد الفريق: “الرسالة الأساسية التي نرغب بإيصالها هنا هي أنه ما تزال هناك الكثير من الثغرات العملية على الأرجح”.

إنها رسالة هامة. حيث توجد حالياً الكثير من الشركات التي تقدم خدمات التشفير الكمومي التي تعد بخصوصية تتجاوز ما يمكن تحقيقه بالأنظمة التقليدية. ويمكن لهذا البحث، والأبحاث المشابهة، أن تتسبب لهذه الشركات وزبائنها بالكثير من الأرق.

مرجع: arxiv.org/abs/1902.10423: اختراق توزيع المفتاح الكمومي عبر إقفال الحقن.